🚀 我的第三个webman插件 webman/jwt 认证插件

简介

Json web token (JWT), 是为了在网络应用环境间传递声明而执行的一种基于JSON的开放标准((RFC 7519).该token被设计为紧凑且安全的,特别适用于分布式站点的单点登录(SSO)场景。

JWT的声明一般被用来在身份提供者和服务提供者间传递被认证的用户身份信息,以便于从资源服务器获取资源,也可以增加一些额外的其它业务逻辑所必须的声明信息,该token也可直接被用于认证,也可被加密。

插件地址:https://www.workerman.net/plugin/10

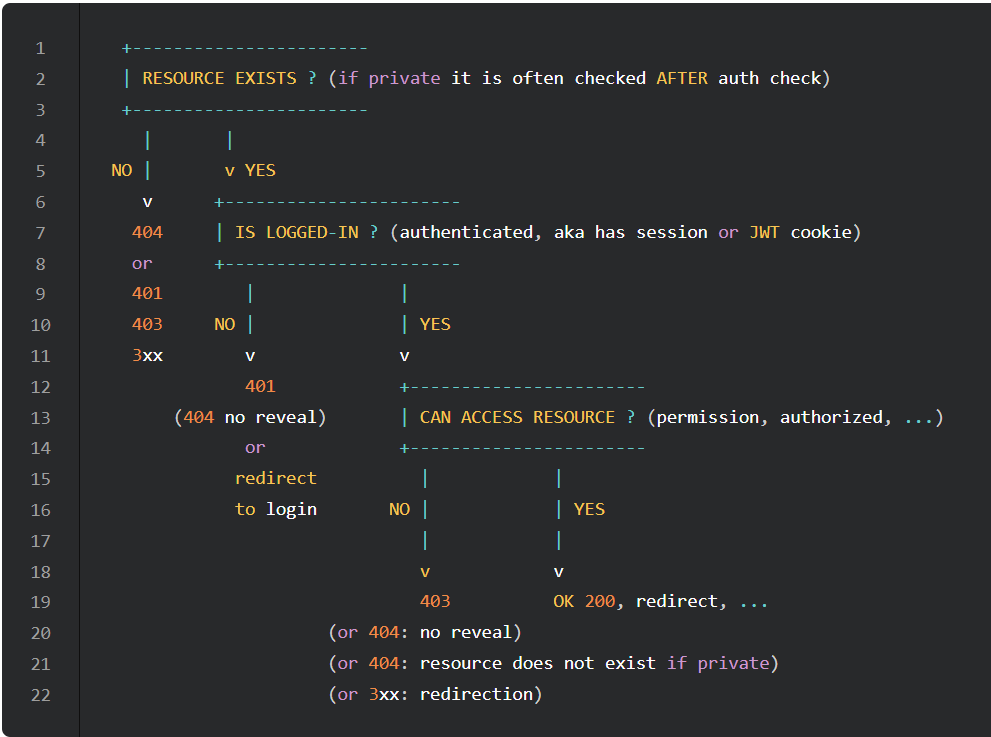

认证&授权流程

签名流程

用户使用用户名和口令到认证服务器上请求认证。

认证服务器验证用户名和口令后,以服务器端生成

JWT Token,这个token的生成过程如下:

- 认证服务器还会生成一个

Secret Key(密钥)- 对

JWT Header和JWT Payload分别求Base64。在Payload可能包括了用户的抽象ID和的过期时间。- 用密钥对JWT签名

HMAC-SHA256(SecertKey, Base64UrlEncode(JWT-Header)+'.'+Base64UrlEncode(JWT-Payload))然后把

base64(header).base64(payload).signature作为JWT token返回客户端。客户端使用JWT Token向应用服务器发送相关的请求。这个JWT Token就像一个临时用户权证一样。

安装

composer require tinywan/jwt使用

生成令牌

use Tinywan\Jwt\JwtToken;

$user = [

'id' => 2022, // 这里必须是一个全局抽象唯一id

'name' => 'Tinywan',

'email' => 'Tinywan@163.com'

];

$token = JwtToken::generateToken($user);

var_dump(json_encode($token));输出(json格式)

{

"token_type": "Bearer",

"expires_in": 36000,

"access_token": "eyJ0eXAiOiJAUR-Gqtnk9LUPO8IDrLK7tjCwQZ7CI...",

"refresh_token": "eyJ0eXAiOiJIEGkKprvcccccQvsTJaOyNy8yweZc..."

}响应参数

| 参数 | 类型 | 描述 | 示例值 |

|---|---|---|---|

| token_type | string | Token 类型 | Bearer |

| expires_in | int | 凭证有效时间,单位:秒 | 36000 |

| access_token | string | 访问凭证 | XXXXXXXXXXXXXXXXXXXX |

| refresh_token | string | 刷新凭证(访问凭证过期使用 ) | XXXXXXXXXXXXXXXXXXX |

支持函数列表

1、获取当前

uid

$uid = JwtToken::getCurrentId();2、获取所有字段

$email = JwtToken::getExtend();3、获取自定义字段

$email = JwtToken::getExtendVal('email');4、刷新令牌(通过刷新令牌获取访问令牌)

$refreshToken = JwtToken::refreshToken();5、获取令牌有效期剩余时长(单位:秒)

$exp = JwtToken::getTokenExp();6、单设备登录。默认是关闭,开启请修改配置文件

config/plugin/tinywan/jwt

'is_single_device' => true,签名算法

JWT 最常见的几种签名算法(JWA):HS256(HMAC-SHA256) 、RS256(RSA-SHA256) 还有 ES256(ECDSA-SHA256)

JWT 算法列表如下

+--------------+-------------------------------+--------------------+

| "alg" Param | Digital Signature or MAC | Implementation |

| Value | Algorithm | Requirements |

+--------------+-------------------------------+--------------------+

| HS256 | HMAC using SHA-256 | Required |

| HS384 | HMAC using SHA-384 | Optional |

| HS512 | HMAC using SHA-512 | Optional |

| RS256 | RSASSA-PKCS1-v1_5 using | Recommended |

| | SHA-256 | |

| RS384 | RSASSA-PKCS1-v1_5 using | Optional |

| | SHA-384 | |

| RS512 | RSASSA-PKCS1-v1_5 using | Optional |

| | SHA-512 | |

| ES256 | ECDSA using P-256 and SHA-256 | Recommended+ |

| ES384 | ECDSA using P-384 and SHA-384 | Optional |

| ES512 | ECDSA using P-521 and SHA-512 | Optional |

| PS256 | RSASSA-PSS using SHA-256 and | Optional |

| | MGF1 with SHA-256 | |

| PS384 | RSASSA-PSS using SHA-384 and | Optional |

| | MGF1 with SHA-384 | |

| PS512 | RSASSA-PSS using SHA-512 and | Optional |

| | MGF1 with SHA-512 | |

| none | No digital signature or MAC | Optional |

| | performed | |

+--------------+-------------------------------+--------------------+

The use of "+" in the Implementation Requirements column indicates

that the requirement strength is likely to be increased in a future

version of the specification.可以看到被标记为 Recommended 的只有 RS256 和 ES256。

对称加密算法

插件安装默认使用

HS256对称加密算法。

HS256 使用同一个「secret_key」进行签名与验证。一旦 secret_key泄漏,就毫无安全性可言了。因此 HS256 只适合集中式认证,签名和验证都必须由可信方进行。

非对称加密算法

RS256 系列是使用 RSA 私钥进行签名,使用 RSA 公钥进行验证。

公钥即使泄漏也毫无影响,只要确保私钥安全就行。RS256 可以将验证委托给其他应用,只要将公钥给他们就行。

RS512

ssh-keygen -t rsa -b 4096 -E SHA512 -m PEM -P "" -f RS512.key

openssl rsa -in RS512.key -pubout -outform PEM -out RS512.key.pubRS512

ssh-keygen -t rsa -b 4096 -E SHA354 -m PEM -P "" -f RS384.key

openssl rsa -in RS384.key -pubout -outform PEM -out RS384.key.pubRS256

ssh-keygen -t rsa -b 4096 -E SHA256 -m PEM -P "" -f RS256.key

openssl rsa -in RS256.key -pubout -outform PEM -out RS256.key.pub🚀 视频地址

不懂的同学可以了解一下视频,会有详细的说明哦

- 如何使用 JWT 认证插件:https://www.bilibili.com/video/BV1HS4y1F7Jx

- 如何使用 JWT 认证插件(算法篇):https://www.bilibili.com/video/BV14L4y1g7sY

想啥来啥,mark一波

牛逼

compsoer安装 php版本 限制是否可以去掉,当前生产环境是 7.3 没用到 7.4

已经移除PHP版本限制

请问还需要配置什么么

webman/console 版本太低了,升级一下

在config下面手动创建了一个

ok了

默认配置文件都是有的,就是使用的插件的app,如果没有,你看看是不是你的console这个插件的版本比较低。更多参考:https://www.workerman.net/q/7871

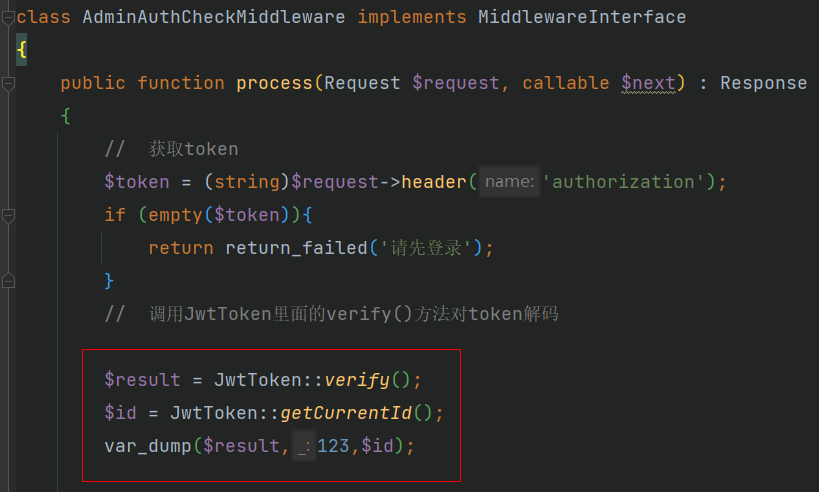

在中间件里面使用为什么获取不到任何数据?

已经封装好的,为啥要自己重新搞?

更多参考:https://github.com/Tinywan/webman-admin

expires_in int 凭证有效时间,单位:秒 36000

如何设置expires_in有效时间

修改配置文件

config/plugin/tinywan/jwt/app.phpaccess令牌过期时间,单位秒Bearer验证中的凭证格式有误,中间必须有个空格

您好 提示这个是什么错误?

后面看到了,谢谢

JWT使用

Bearer验证关于插件,我想问下,如果token已经过期,我还能通过getTokenExp 获取到负数的剩余时长吗?

不行,过期时间返回是一个正整数,必须在过期前获取是否小于等于0。否则或抛出一个异常

单设备登录是通过redis实现的?

是的

楼主,是否考虑增加jwt过期时间容错功能,譬如token过期后30秒或者1分钟内还能有效,这个可以解决并发和自动续期问题

感谢你的建议,你的token既然已经过期了,为什么还要在30秒或者1分钟内还能有效?这个是不是自相矛盾了。你的并发和自动续期问题可否详细说明一下

生产环境使用php7.4报以上错误

请使用composer官方源下载

请问token错误如何返回自己的message格式,而不是返回异常

请问token错误如何返回自己的message格式,而不是返回异常?

后台管理和用户端的id有可能重复 怎么避免?

@wang5955616 试试我的多应用 https://www.workerman.net/plugin/45

如果获取token的时候,后台的id=1 用户端id=1 JwtToken::getCurrentId(); 获取的也是1 用自定义字段来判断是用户还是管理员嘛?

是的,通过获取扩展字段函数

例如我们是通过

is_admin这个扩展表示获取当前登录用户的身份信息如何设置不同的令牌过期时间!例如 前台用户过期10天 后台管理用户过期30分钟

增加扩展字段即可

单点登录 刷新token 会报错

报错信息是啥?

JWT 必须使用 Redis 存储嘛?

不需要

1.建议在配置文件中增加access_token令牌名称和refresh_token令牌名称的自定义,而不是现在现在固定的Authorization

2.刷新令牌的时机应该是在access_token过期后,并且refresh_token没过期之间,但目前即使refresh_token没过期,只要调用$exp = Tinywan\Jwt\JwtToken::getTokenExp();就会返回错误

第一个,没必要吧!

第二个,只要调用

$exp = Tinywan\Jwt\JwtToken::getTokenExp();就会返回错误。这个如何复现呢?把配置文件中的'access_exp' => 12,设置时间短一点,'leeway' => 0,然后在方法中调用\Tinywan\Jwt\JwtToken::verify(),只要access_exp时间已过,不管refresh_exp过不过,都会直接返回“身份验证会话已过期,请重新登录!”。我现在的主要问题是,想在access_exp过期后,refresh_exp之前进行刷新TOKEN,如何实现??

关键问题是想判断一下token是否过期,一用verify判断就报错了

其实用getTokenExp判断,也要走verify,当token过期后,同样报错

用户点击退出登陆,怎么使当前生成的access_token马上失效

开启单点登录,清除缓存即可

不开单点登陆,有办法做到么

有,需要自己实现,

1、生成的access_token存储在缓存

2、登录校验 access_token 是否存在缓存中

3、退出登录时,清除缓存

欢迎提交PR,哈哈

在配置项中可否加上这么一项,refresh_token是返回客户端还是保存在服务器的缓存中,让开发者决定,因为每次请求都携带这个备用的refresh_token,会无味的增加网络传送量

这配置项是支持关闭

refresh_token选项的。你要存在缓存意图是?is_single_device为true。重新生成token后原来的token还能用

你是哪个版本?

1.2

原来的token你是在哪里还能使用

同一个用户,第一次登录生成一个token,第二次登录生成一个token。两个token请求后台都能验证通过并且获取到用户信息

可以了,谢谢

怎么注销用户?我发现没有注销token,使token失效的方法

更新找不到1.5版本,只有最高1.4版本的,默认源没法更新,用了阿里和腾讯的,过段时间我再看看这些镜像源有没有同步吧

推荐使用官方源

刷新token报错

刷新令牌的时候,始终返回“身份验证令牌已失效”错误。看了下代码,发现是RedisHandler.php 里verifyToken()函数里这段代码,

if (Redis::get($cacheKey) != $token) {

throw new JwtCacheTokenException('身份验证令牌已失效');

}

Redis::get($cacheKey) 获取到的是保存在redis里的 access_token值。$token 是刷新请求头里传过来的refresh_token。结果就是比对结果永远不会相等。

我是在请求头里把access_token值换成refresh_token来调用刷新令牌接口的。

开了单点登录,用refresh_token刷新令牌,总是返回“身份验证令牌已失效”错误。然后,就把JwtToken.php里verifyToken()函数最后一个判断是否单点登录改成了这样

if ($config['is_single_device'] && self::ACCESS_TOKEN == $tokenType)。

在 refreshToken() 函数返回语句前添加判断是单点登录,是就将刷新后的token写入redis。

if ($config['is_single_device']) {

RedisHandler::generateToken([

'id' => $extend['extend']['id'],

'access_token' => $newToken['access_token'],

'cache_token_ttl' => $config['cache_token_ttl'],

'cache_token_pre' => $config['cache_token_pre']

]);

}

这样刷新token就可以正常返回,刷新后的token也会写入redis。旧的token失效,新的token也可以正常使用。是不是我的调用方法不对,没改之前,单点登录刷新token一直返回上面的错误。关闭单点登录后,可以成功调用刷新token。

已经更新到v1.5.3。单点登录,刷新接口可以正常返回token。但是刷新后用新的token调用接口无效,看了下是redis里面保存的还是旧的token,新生成的token并没有保存并替换redis里的旧token,所以验证token总是失败。

大佬 我插件应用请求的时候有些路由不需要校验JWT,如何实现呢?

不要走这个中间件就行了

已经解决了 不获取用户信息就行

https://github.com/Tinywan/webman-admin ,

克隆项目

git clone git@github.com:Tinywan/webman-admin.git

E:\phpstudy_pro\WWW\4>git clone git@github.com:Tinywan/webman-admin.git

Cloning into 'webman-admin'...

git@github.com: Permission denied (publickey).

fatal: Could not read from remote repository.

Please make sure you have the correct access rights

and the repository exists.

怎么安装不了。

用https://github.com/Tinywan/webman-admin 下载压缩包,

进入目录

cd webman-admin

安装依赖

composer install

前端安装

安装依赖

npm i 有如下错误:

你本地git配置问题

支持 ~ 项目中都在使用

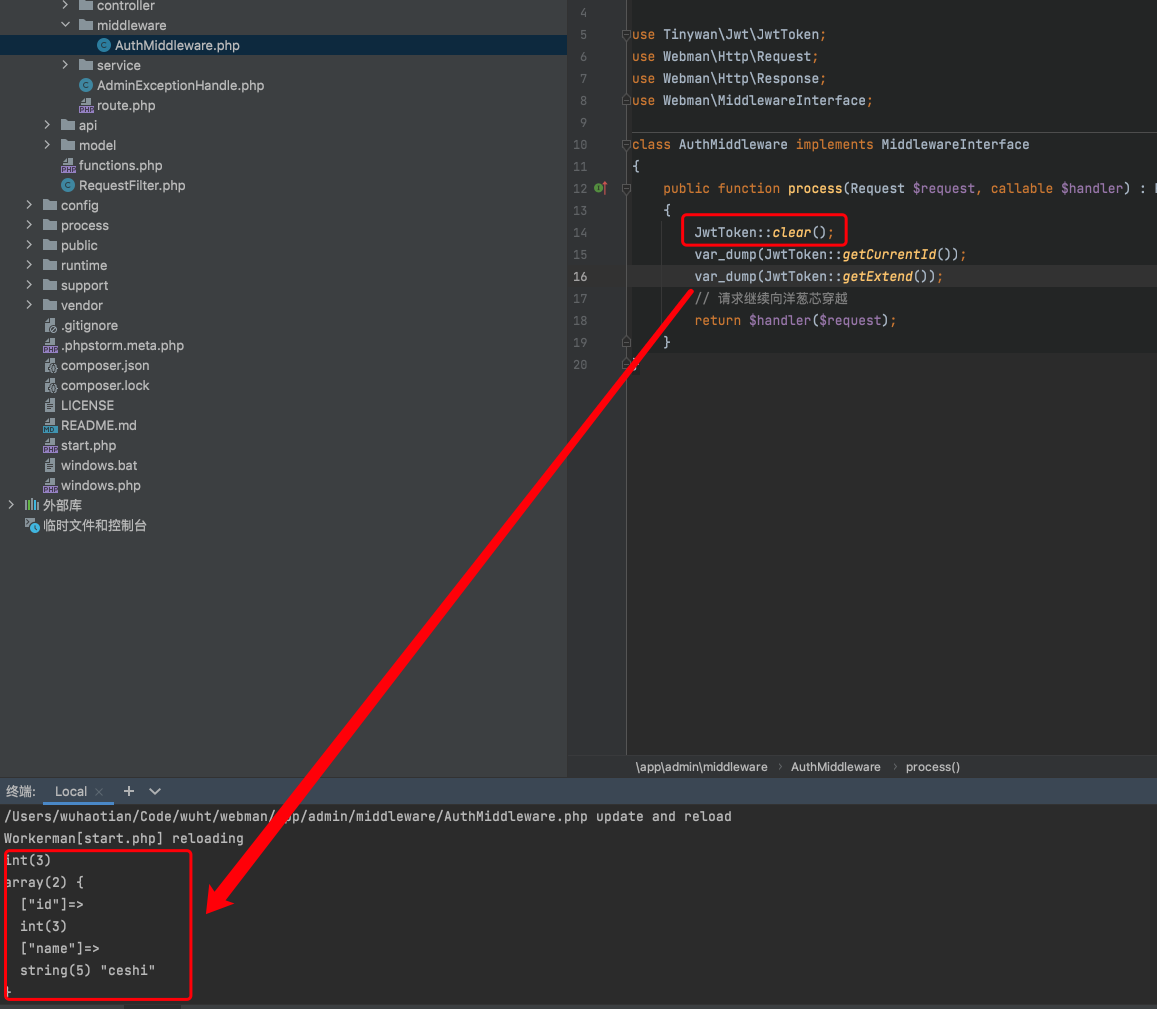

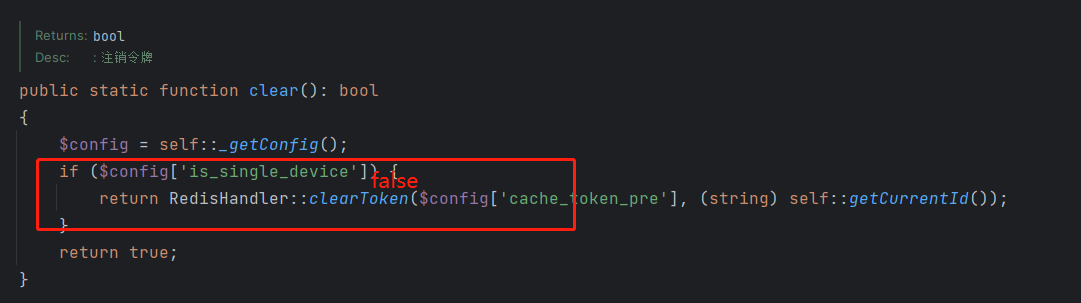

JwtToken::clear()方法使用了之后,还是能通过JwtToken::getExtend()获取到用户信息

没有开启单点登录时,clear()是无效的,源代码:

在 refreshToken 后,原token依旧生效,且保持原有效期不变;

refreshToken后生成了新的access_token和refresh_token, 客户端就需要使用新的token请求,并不是将原token有效期增长/重置。

是这么理解吧

你想说啥?

想问一下 websocket 应该如何验证jwt? ws server 是 webman/gateway-worker

这仅仅只是验证了下 请求的合法性,没包含用户身份信息。

getTokenFromHeaders 不考虑搞个姊妹方法?类似于getTokenFromGet ?

这样在websocket请求的时候,可以在url中构造进去token,然后共用一套鉴权方案

如果从headers中没取到,尝试从get中取一下 token

或者 verifyToken 直接公共出来,可以手动验证token . 自由度大一点

应该可以使用jwt,因为ws握手是使用的http协议,所以在客户端请求链接时携带token就行

verify方法可以直接传递token

是的,我看到了,我就用了verify

之前本来想着能够完美兼容就好,但是发现实际上在gateway-woker 中 上下文中根本就没有Request 对象,要想用getCurrentId那一套的话,需要自己new 一个 request(buffer),自己填充buffer (token 信息),然后Context set 实际上也是可行的

这个能不能加一个手动传入authorization 值,有些地方这个值他不是从头部传过来的

那就手动加到头文件里

怎么手动加到头文件里

直接调用verify也可以

一直就支持手动的

1、可以支持指定个数单点登录嘛,比如说app和H5两个端?

2、因为JWT是明文 那extend里面信息就看的到或者id可以是加密的字符串吗?必须是数字吗

3、不用redis就没有办法单点注销嘛,我想从后台强制其中一个用户中里一个app强制注销?

欢迎PR

这里的异常信息返回的code都等于0, 在中间件try catch时不好判断jwt验证失败原因。建议不同的错误信息返回不同的code码,方便前端判断。 eg:返回405登录状态失效

code码是业务状态码。这个异常数据http层面的,统一是401

不能统一返回401吧, 如果有token过期需要前端调用刷新token接口都返回401无法判断吧

http的状态码是可以支持自定义的,在配置文件

默认都是401,

这个http状态在哪里配置的?

目前我是通过在中间件里

try {

$accessUserId = \Tinywan\Jwt\JwtToken::getCurrentId();

$response = $request->method() == 'OPTIONS' ? response('') : $handler($request);

} catch (\Tinywan\Jwt\Exception\JwtTokenExpiredException $exception) {//token过期

// 返回自己自定义的message格式

$msg = $exception->getMessage();

$code = 401;

$response = json([

'code' => $code,

'msg' => $msg,

'data' => []

]);

} catch (\Tinywan\Jwt\Exception\JwtRefreshTokenExpiredException $exception) {//提交的刷新token验证失败

// 返回自己自定义的message格式

$msg = $exception->getMessage();

$code = 403;

$response = json([

'code' => $code,

'msg' => $msg,

'data' => []

]);

}

你这写的太复杂话了,一个简单的中间件就可以搞定

使用这个异常插件,搞定一切:https://www.workerman.net/plugin/16

多表登录的话。is_single_device就用不了是吗,我看缓存里面是根据id来的。如果后台和前台用户同一个id这里是会出问题吧

单设备登录支持定义客户端 client 字段,自定义客户端单点登录(默认为WEB,即网页端),如:MOBILE、APP、WECHAT、WEB、ADMIN、API、OTHER等等

你可以使用前台

'client' => 'FRONTEND',后台'client' => 'BACKEND',好的,我试试

'is_single_device' 这个是true

最新版本测试

\Tinywan\Jwt\JwtToken::clear();

清除后,原token还是可以使用没有被删除

感谢反馈,多了一个

:。请更新到v1.8.3假设当前用户ID=1,

$cacheKey = 'JWT:TOKEN:WEB:1',keys JWT:TOKEN:WEB:1*会匹配到JWT:TOKEN:WEB:10,JWT:TOKEN:WEB:100等,del时岂不把别人的token删除了少了个空格吧

可以更新到

v1.8.4,移除了 *我开启了单设备登录的is_single_device,但是我在两个浏览器里面,登录,其中一个并不会退出,refresh_token,还是可以依旧的刷新token,导致两边刷新都会同时在线,这个是要我在刷新中进行判断还是咋

我调试发现,这个JwtToken,没有在

/**

@author Tinywan(ShaoBo Wan)

*/

private static function verifyToken(string $token, int $tokenType): array

{

$config = self::_getConfig();

JWT::$leeway = $config['leeway'];

$decoded = JWT::decode($token, new Key($publicKey, $config['algorithms']));

$decodeToken = json_decode(json_encode($decoded), true);

if ($config['is_single_device'] && self::ACCESS_TOKEN == $tokenType) {

}

这个方法里面进行验证是否是有效的,

额,我改了一下把refresh_token存到了redis里面,进行和access_token一样的判断,就是还有一个问题,刷新以后的存的access_token,存储ttl为时间戳,一直在redis的缓存里面没有过期,半个月了都 ,2小时过期的

你可以提交个PR

大佬提交,看看哪写错了,或者理解错了的麻烦指点一下,谢谢

感谢!

我更新版本,插件的配置文件没有更新,只能手动复制吗

配置文件只能手动更新

还是有问题,如果redis设置了前缀,clear方法无效,因为得到的key是带前缀的

不太明白,为什么要用keys方法 Redis::keys($pre . $client. ':'. $uid);

直接Redis::del() 就可以了

还有一个问题,如果redis里面的key有几十万甚至更多,用Redis::keys方法会不会有性能问题,感觉这样不是很合适,希望能快点出新的版本,不太想手改vendor

欢迎提交PR

其实我还没有懂,为什么要用keys获取数组,然后删除。我想的就是直接删除

$token = Redis::keys($pre . $client. ':'. $uid);

不这样写,直接 Redis::del($pre . $client. ':'. $uid);

你看这样可以吗

我这边使用的场景是会存在多个客户端,会需要同时清理

多客户端用keys这种命令,线上不太有好吧。或者搞个配置,是否开启多客户端。

还有一个问题,如果redis配置了前缀,你keys获取的键名就会带有前缀,这样clear清楚不了

keys这命令,是个阻塞命令,虽然一般情况问题不大,不过感觉上好像不太好。

水平有限,个人一点愚见

我这边的实际使用场景确实是需要开启多个的

这个令牌一般都是首次登录会存储,不会有很大的并发存在

这个令牌一般都是首次登录会存储,不会有很大的并发存在

不是并发问题,是keys命令阻塞,这命令执行瞬间会阻塞redis,如果redis里面的keys太多,百万级,可能对整体性能有影响

然后就是redis前缀问题,设置了前缀,clear就无效

那你提个PR,直接改成del

好的,稍等一下

https://github.com/Tinywan/webman-jwt/releases/tag/v1.9.1

大佬,如何清除指定用户的token呢

暂无该方法,欢迎PR

我是在缓存里面记录登录用户信息,和记录对应的token,每次刷新再重新写入

你想说啥子

说他清除指定用户的token,后台强制用户退出登录状态

那直接删除缓存就行了,缓存key都是拼接的

😂可以直接去删除缓存的吧

现在我有个基础平台把用户体系做好了,也是jwt 生成的access_token,我现在只需要把token解析就行了

composer 引入jwt之后,我直接

出现了错误

请问这个怎么解决

这个是不是没配置

jwt 生成的access_token 代码贴一下

抱歉,这个问题不该问,jWT 代码别人生成的,代码我没拿到,我只需要验证token 是否有效,把加密的秘钥和token解析一下就行了,能解析成功就验证成功,是没有走数据库的

$userinfo = \Tinywan\Jwt\JwtToken::getUser();

var_dump($userinfo); 这个配置需要走数据库,你要用她的话

好的,谢谢

PAYLOAD 里面为什么要包两层数据

扩展数据与实践校验数据接放到同一层级

不然跟其他jwt插件验证兼容性 不好

往开发者采纳

这个能具体点吗?没听明白