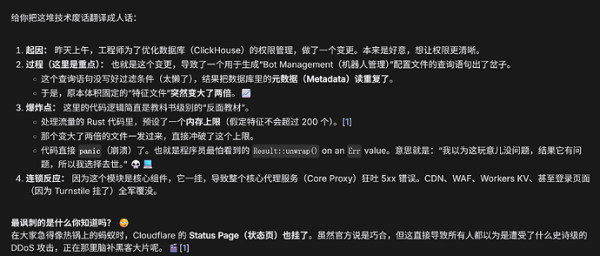

Cloudflare2025 年 11 月 18 日的全球性中断事件最新官方通报来了

原文:https://wanzij.cn/post-61.html, 下面是哈基米的总结

🔍 官方根本原因:Bot Management 功能的配置生成逻辑存在缺陷

Cloudflare 在其官方博客《Cloudflare outage on November 18, 2025》中指出:

“The outage was triggered by a bug in generation logic for a Bot Management feature file, causing many Cloudflare services to be affected.”

也就是说,问题并非由外部 DDoS 攻击或“异常流量激增”直接引起(尽管早期通报曾提及此说法),而是一个内部软件缺陷:

在生成 Bot Management(机器人管理)功能所需的配置文件时,存在逻辑错误(bug),导致该配置文件异常或损坏。

由于 Bot Management 是 Cloudflare 安全体系的核心组件之一,且深度集成到其边缘网络的请求处理流水线中(包括 WAF、DDoS 防护、Turnstile 验证等),一个错误的配置文件被推送到全球数千个边缘节点后,引发了大规模的服务处理失败,最终表现为用户看到的 500 Internal Server Error。

🤖 那么,什么是 “Bot Management”?它和普通网站有什么关系?

很多网站即使没主动开启“机器人防护”,也可能被动依赖 Bot Management,原因如下:

- Turnstile 验证码(Cloudflare 的 reCAPTCHA 替代品)底层依赖 Bot Management 引擎来判断用户是否为真人;

- WAF(Web 应用防火墙)规则中包含自动识别爬虫、扫描器、恶意 bot 的策略,这些都由 Bot Management 驱动;

- 即使你只开了基础 Proxy(橙色云朵),Cloudflare 默认也会对流量做基础 bot 评分(如区分 Googlebot 与恶意爬虫);

- Cloudflare Workers 若调用了

cf.botManagement上下文属性,也会触发该模块。

因此,只要网站启用了 Cloudflare Proxy(绝大多数公开网站都如此),就间接依赖了 Bot Management 组件。当该组件因配置错误而失效时,整个请求处理链路崩溃——哪怕你的源站完全正常。

⏱ 事件时间线与影响范围

- 开始时间:约 UTC 11:30(北京时间 19:30)

- 持续时间:约 1~2 小时,Cloudflare 于 UTC 13:00 前后宣布服务恢复

- 影响表现:

- 全球用户访问受 Cloudflare 代理的网站时,收到 500 错误页,明确标注 “on Cloudflare's network”;

- 包括 OpenAI、X(Twitter)、Discord、Spotify 等高流量平台均受影响 ;

- 甚至 Downdetector 等监控网站自身也因使用 Cloudflare 而无法访问,形成“监控失灵”悖论 。

🛡️ Cloudflare 强调:并非网络攻击

官方明确表示,此次中断 “not the result of a cyberattack” ,而是纯粹的内部工程事故——属于典型的“自研系统缺陷引发级联故障”。

这与 2022 年 Fastly、2021 年 AWS、2020 年 Cloudflare 自身的 BGP 中断等事件类似:最大威胁往往来自内部变更,而非外部黑客。

💡 对开发者的启示

-

不要假设“安全产品”本身永远安全

即使是 Cloudflare 的 Bot Management,也可能因一行代码 bug 导致全网中断。 -

关键路径避免强依赖边缘安全逻辑

如登录、支付、IoT 设备通信等接口,建议保留 绕过 Cloudflare Proxy 的直连通道(灰色云朵 DNS-only)。 -

关注第三方组件的“隐式依赖”

你以为只用了 CDN,其实底层还绑定了 WAF、Bot、Workers、SSL Orchestrator……任何一个模块出问题都可能波及全局。 -

灾备演练要包含“SaaS 中断”场景

模拟 Cloudflare、AWS、Stripe 等核心供应商宕机时,你的系统能否降级运行?

结语

这次事件再次验证了一个朴素真理:互联网的稳定性,建立在无数复杂软件系统的脆弱协作之上。

Cloudflare 的 Bot Management 本意是“识别坏机器人”,却因自身 bug 成了“制造坏请求”的源头——技术世界的讽刺,莫过于此。

而作为构建者,我们的责任不是盲信平台,而是在享受云服务便利的同时,始终为“它会倒下”做好准备。